SAAS: Una perspectiva de seguridad

¿Sabes lo qué es SAAS? Software as a Service se refiere al servicio que se ofrece al soportar aplicaciones y datos en servidores de una compañía determinada, como Amazon Web Services, Google Cloud, Azure entre otros.

Es decir, la capa inicial de cómputo en la nube. Hablar de este término también es hablar de los tabúes que existen aún a pesar de que este servicio tiene cerca de 10 años que se empezó a comercializar, siendo sinceros la mayoría de las empresas se sienten inseguras al no tener visibilidad del lugar donde está su información por lo que en definitiva el implementar esta tecnología es todo un reto que tarde o temprano deberán de vencer todos los negocios.

A continuación, presentamos varios aspectos de SAAS en cuanto a seguridad, arquitecturas y estrategias de mitigación de riesgos que ayudarán en gran medida a generar confianza para servidores en la nube.

Hablando de aspectos generales de Software as a Service es un modelo que por su naturaleza permite a las empresas reducir costos de TI asociados con modelos on-premise tradicionales, el hardware, mantenimiento, partches, licencias ya no existen y ahora el consumo se hace conforme se necesite y por el tiempo que se necesite, lo que representa un cambio en el esquema y presupuesto de TI. Además, es posible que controlar mucho mejor la información y aplicaciones, desde controlar los cambios de las versiones de software hasta evitar que se hagan copias o distribuciones no permitidas todo de acuerdo a lo que necesite cada arquitectura.

Retos de seguridad para SaaS.

En la actualidad una empresa depende casi en su totalidad del área o equipo de TI para operar, ventas, contabilidad, mercadotecnia, atención a clientes, producción, todas y cada una de las áreas tienen procesos basados en algún tipo de software o aplicación, generando datos, datos que tienen que resguardarse en alguna parte para que se ejecute.

Llevamos ya mucho tiempo con modelos on-premise, es decir que cuentas con uno o varios servidores, cuentas con un SITE al cual se le debe de dar mantenimiento y, casi siempre sucede que no es sino hasta que aparece una contingencia o incidente que ponga en riesgo la operación que consideramos Saas o contratar algún proveedor de servidores en la nube, ya que esto implica para algunas empresas hacer pública su información al estar bajo la resguarda de un proveedor ajeno a él y que además de todo también almacena información de otras empresas, replicándola a su vez en diferentes países para mantener la disponibilidad de la información, todo esto que en realidad representa infinidad de posibilidades para los dueños de empresas se convierte en una serie de objeciones y miedos que impiden la implementación de estas tecnologías haciendo sin saberlo que su información esté todavía más expuesta, no olvidemos que un servidor puede ser robado, mojado, hackeado, secuestrado haciendo que la información se pierda para siempre algo que en SAAS no pasa y ni que decir de las capas de seguridad y elementos de los que hablaremos a continuación.

Consideraciones de alta seguridad para Software as a Service:

Modelo de implementación.

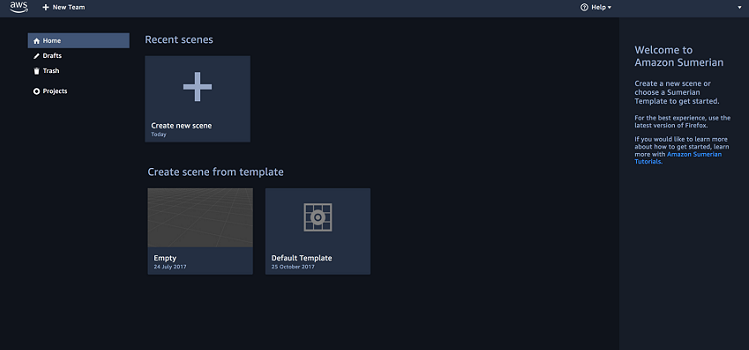

El modelo es determinado por el partner en el que involucra o debe involucrar firewalls, sistemas detección de intrusos, configuración de DNS, puertos, etc. Si no lo considera dentro de la arquitectura de Saas, déjame decirte que estás en un grave problema, afortunadamente Amazon por ejemplo cuenta con herramientas que facilitan el desarrollo de este modelo.

Seguridad de los datos: Aceptémoslo, la información al estar en la nube está de alguna manera fuera del área de control de la empresa lo que pudiera ocasionar que este vulnerable a empleados maliciosos que quisieran hacer uso inadecuado de la información, para esto es necesario encriptarla o al menos es lo más recomendable y lo que si, despreocúpate de que AWS pueda revisar tu info ya que los admins de EC2 no tienen acceso a instancias de clientes y no pueden iniciar sesión en el SO invitado, además si los admins de EC2 necesitan usar sus claves cryptologicas Secure Shell para accesar si es que lo requirieren.

Seguridad del canal.

En los modelos Saas la información es obtenida de las empresas y procesadas por el proveedor de servidores en la nube, toda la información está navegando por la red por lo que es imperante proteger no solamente los datos sino el canal por donde viaja, esto representa altos niveles de autenticación como SSL y TSL, para así evitar que alguien pudiera entrar y romper las brechas de seguridad en las que, aunque la información esté cifrada puede estar expuesta.

Regulación.

Es necesario cumplir con las regulaciones, avisos de privacidad y establecer ante la ley que regula el hecho de compartir los datos que el proveedor de Saas cumple con estas regulaciones, todo esto con el fin de que las empresas estén tranquilas de que no se hará mal uso de la información ya que es confidencial, aunque la información esté replicada en diferentes partes del mundo para su disponibilidad es el partner junto con el proveedor que tienen que definir y proteger en todo momento los datos.

Disponibilidad.

El Servicio de Saas debe de estar el tiempo acorde a lo que la empresa requiera lo que representa cambios en la arquitectura en todos los niveles de infraestructura para tener la escalabilidad y alta disponibilidad, es necesario armar una arquitectura de varios niveles que abarque múltiples instancias con un balance de carga corriendo en misma cantidad de servidores lo que debe reflejarse en resilencia a fallos, ataques de DDos y malware.

Un DRP y BCP es vital para asegurar la seguridad de la información y paros en la operación por periodos prolongados de tiempo.

AWS tiene sus endpoints hosteados bajo la infraestructura de Amazon.com Syn cookies y límites de conexión son algunas de las herramientas que utiliza para evitar negaciones de servicio además cuenta con una red interna altamente superior a la red externa que recibe las peticiones.

Respaldos.

Toda empresa debe de hacer respaldos y cuando se trata de SaaS es imposible no contar con uno, ya que Software as a Service como hablábamos al principio tiene el reto de garantizar la seguridad de la información por simple cuestión de paradigmas que hay que romper y por supuesto porqué sería impensable manejar la nube sin considerar replicar la información ya que una de las ventajas más conocidas de Saas y Cloud Computing es el hecho de que es muy difícil perder datos cuando se hace de manera adecuada a diferencia de modelos on-premise que están altamente expuestos a factores internos y externos, ni que decir de fallas, brechas, huecos, etc.

Manejo de identidad y proceso de loggeos:

Existen 3 tipos de manejos de protocolos de seguridad de accesos que pueden ser posibles en SaaS

1.- Manejo de identidad independiente (IdM)

En este tipo de modelos toda la responsabilidad de validar permisos y atribuciones está en el proveedor de Saas, se encuentra totalmente en la infraestructura del partner y es responsable de toda la información relacionada a cuentas, passwords, directorios activos.

2.- Sincronización de credenciales.

EL proveedor de Saas soporta la replicación de la información de las cuentas de los usuarios entre la empresa y las aplicaciones Saas, la creación de datos se realiza por separado de acuerdo a las necesidades del negocio y sólo una pequeña parte de los datos de las cuentas visibles para el servicio Saas únicamente para que sean capaces de tener acceso.

3.- IdM Federado

Toda la información de los usuarios incluyendo credenciales es manejada y resguardada de manera independiente por cada dispositivo, la autenticación ocurre dentro de los límites de la empresa, los atributos son propagados on-demand utilizando autenticación federada.

Asegurando aplicaciones Saas

A continuación, se muestran algunas estrategias claves para la mitigación de riesgos en situaciones críticas haciendo el modelo mucho más robusto.

Seguridad para fabricantes de productos.

Los vendedores de producto siempre se encuentran con el reto para cumplir con fechas límites, por lo que la seguridad se convierte en algo secundario permitiendo que la información de esta área esté más vulnerable.

Un ejemplo claro de esta vulnerabilidad son los exploits a los que se están expuestos y es bastante comun que logren su objetivo robando grandes cantidades monetarias en áreas comerciales.

Es altamente recomendable que la seguridad se considere como parte del proceso y ciclo de producción y comercialización en cada una de las etapas ya que esto permitirá detectar donde está sensible la información, solucionarlo y así que se convierta en algo rutinario cumpliendo deadlines incluyendo esto.

Implementación segura.

Cuando se ejecutan, desarrollan o montan aplicaciones o software a través de un servicio de SaaS, el proveedor del servidor en la nube, si es que aplique, debe contar con las herramientas contra invasión de intrusos y Ataques DDos ya que es responsabilidad de este es contar todo conforme a las buenas prácticas recomendadas para servicios públicos.

Análisis de vulnerabilidades terciarizado.

Es importante contar con ayuda de especialistas en seguridad para validar la integridad de SaaS, por lo que es necesario establecer calendarios donde se indique cada cuanto deberá realizarse.

Es importante comentar que las herramientas y técnicas estándar utilizadas para evaluar la vulnerabilidad de aplicaciones web no cubren conceptos específicos de SaaS como arrendamiento múltiple, segregación de datos. CSA (Alianza de seguridad en la nube) captura las áreas críticas en la guía que tiene para orientar al usuario sobre este tema y que pudiera ayudarnos a tener una idea más clara, sin embargo, cada análisis debe de hacerse acorde al giro, infraestructura, modelo, necesidades, horarios y muchas más características de la empresa que se decida a manejar SaaS.

En el cuadro que está a continuación se da una sugerencia de lo que debe de ser cubierto dentro de un Análisis de vulnerabilidades.

Conclusión.

Software as a service es seguro para el manejo de información de las empresas siempre y cuando se cuente con un proyecto de seguridad recomendado por el proveedor de SaaS, el cual debe incluir las recomendaciones mencionadas en este artículo, si al momento de recibir una propuesta no se tiene considerado la seguridad hay que tener en cuenta que se da por enterado que todo lo relacionado queda bajo la total responsabilidad de nuestro negocio.

Algo que es importante resaltar es que no es lo mismo contratar instancias en la nube con un partner, ahí su obligación únicamente es hacer la migración y soporte referente a ese servicio nada más. Esto significa que la claridad y el conocimiento de sus diferencias permitirán tener un modelo de Saas protegido y eficiente.